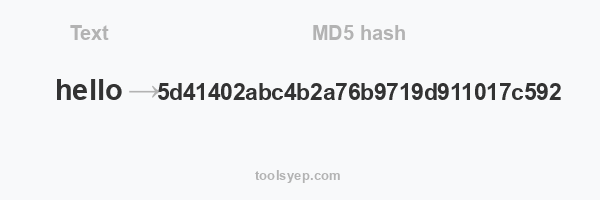

To narzędzie online umożliwia Ci wygenerowanie hash md5 dowolnego ciągu.

Długość MD5 wynosi 32 znaków

Hash dostępny

MD2 Hash, MD4 Hash, MD5 Hash, SHA1 Hash, SHA224 Hash, SHA256 Hash, SHA384 Hash, SHA512/224 Hash, SHA512/256 Hash, SHA512 Hash, SHA3-224 Hash, SHA3-256 Hash, SHA3-384 Hash, SHA3-512 Hash, RIPEMD128 Hash, RIPEMD160 Hash, RIPEMD256 Hash, RIPEMD320 Hash, WHIRLPOOL Hash, TIGER128,3 Hash, TIGER160,3 Hash, TIGER192,3 Hash, TIGER128,4 Hash, TIGER160,4 Hash, TIGER192,4 Hash, SNEFRU Hash, SNEFRU256 Hash, GOST Hash, GOST-CRYPTO Hash, ADLER32 Hash, CRC32 Hash, CRC32B Hash, CRC32C Hash, FNV132 Hash, FNV1A32 Hash, FNV164 Hash, FNV1A64 Hash, JOAAT Hash, HAVAL128,3 Hash, HAVAL160,3 Hash, HAVAL192,3 Hash, HAVAL224,3 Hash, HAVAL256,3 Hash, HAVAL128,4 Hash, HAVAL160,4 Hash, HAVAL192,4 Hash, HAVAL224,4 Hash, HAVAL256,4 Hash, HAVAL128,5 Hash, HAVAL160,5 Hash, HAVAL192,5 Hash, HAVAL224,5 Hash, HAVAL256,5 Hash,

Co to jest skrót MD5

Nouman Khizar

Prywatność cyfrowa jest obecnie najbardziej krytyczną kwestią niż kiedykolwiek wcześniej. Dlatego ważne jest, aby edukować ludzi na ten temat. Zauważyliśmy rosnące zainteresowanie ludzi algorytmami szyfrowania, ponieważ chcą poprawić prywatność cyfrową. MD5 jest następcą algorytmu MD4 i jest pierwszym algorytmem mieszającym, który pojawił się na scenie na całym świecie. Niewątpliwie w przyszłości podatności w zabezpieczeniach będą się zwiększać, dzięki czemu MD5 może działać w wielu środowiskach. Tak więc tutaj omówimy prawie wszystko o MD5.

Co to jest haszowanie?

Mówiąc prościej, jest to proces przekształcania ogólnego ciągu informacyjnego w skomplikowany fragment danych. Robi się to, aby oryginalna wartość lub informacja była zupełnie inna. W mieszaniu funkcja skrótu konwertuje dane do nierozpoznawalnego formatu. Teraz możesz pomyśleć, co to jest funkcja skrótu? Jest to zestaw obliczeń matematycznych, który konwertuje oryginalne informacje na wartości zahaszowane. Ta wartość skrótu jest znana jako skrót lub skrót skrótu.

Co to jest skrót MD5?

MD to skrót od Message Digest. Jest to algorytm mieszający, który przyjmuje jako dane wejściowe wiadomość o dowolnej długości i dostarcza na wyjściu wartość skrótu o stałej długości. Chodzi o to, aby uwierzytelnić oryginalną wiadomość.

Skrót MD5 nie jest szyfrowaniem. Więc co to jest? To prosty odcisk palca dostarczonych danych wejściowych. Co więcej, jest to transakcja jednokierunkowa, więc możesz odtworzyć kod skrótu MD5, aby uzyskać oryginalny ciąg.

Początkowo funkcja skrótu MD5 została zaprojektowana jako bezpieczny kryptograficzny algorytm skrótu do uwierzytelniania podpisów cyfrowych. Ale teraz ma wiele przypadków użycia, które omówimy później. Przede wszystkim MD5 może pomóc w weryfikacji integralności danych i wykrywaniu niezamierzonego uszkodzenia danych.

Jak działa MD5?

Algorytm mieszający MD5 przetwarza dane w 512-bitowych ciągach i dzieli je na 16 słów. Każde słowo składa się z 32 bitów. Wynikiem tego algorytmu mieszającego jest 128-bitowa wartość skrótu.

Należy zauważyć, że obliczenia wartości skrótu MD5 nie są wykonywane w jednym etapie. W rzeczywistości odbywa się to w osobnych etapach, a każdy etap przetwarza 512-bitowe dane wraz z wartością skrótu obliczoną na poprzednim etapie.

Pierwszy etap rozpoczyna się od kolejnych szesnastkowych wartości liczbowych. Co więcej, każdy etap ma cztery przejścia podsumowania wiadomości. Rolą tych przejść jest manipulowanie wartościami w bieżącym bloku danych, a także zmiana wartości z poprzednich bloków.

Wartość obliczona z ostatniego bloku nazywana jest skrótem MD5 dla tego bloku. Tak działa MD5.

Charakterystyka algorytmu MD5

- MD5 jest również znany jako funkcje skrótu i są to funkcje jednokierunkowe. Z tego powodu są trudne lub niemożliwe do odwrócenia.

- Możesz podać dane wejściowe jako wiadomość lub informację o dowolnym rozmiarze, ale wynik będzie zawierał skrót wiadomości o stałej długości.

- Ronald Rivest stworzył ten algorytm i jest to trzeci stworzony przez niego algorytm. MD2, MD3 i MD5 mają podobne struktury.

- MD2 był przeznaczony dla maszyn 8-bitowych, ale MD3 i MD5 są przeznaczone dla maszyn 32-bitowych. MD5 jest rozszerzeniem MD4, ponieważ po krytycznym przeglądzie okazało się, że MD4 nie jest bezpieczny.

- MD5 nie jest tak szybki jak MD4; dlatego zapewnia większą pewność bezpieczeństwa danych.

- Nie można odgadnąć wartości wejściowej z funkcji mieszającej, patrząc tylko na jej dane wyjściowe.

Do czego służy MD5?

Jak wspomniano wcześniej, jest używany w różnych przypadkach. Głównym zastosowaniem tego algorytmu skrótu jest przechowywanie haseł. Wiele baz danych jest niezabezpieczonych; dlatego ludzie przechowują swoje hasła w ten sposób. Systemy Linux używają algorytmów mieszających MD5 do bezpiecznego przechowywania haseł.

Innym zastosowaniem MD5 jest suma kontrolna plików. W dzisiejszych czasach na stronach internetowych są różne niebezpieczeństwa, a hakerzy wykorzystują je do zmiany linków do pobierania. Co więcej, zmuszają użytkowników do pobrania zahartowanego pliku. Ale użycie sum kontrolnych może pomóc złagodzić te niepewności.

Generowany jest unikalny skrót dla pliku, a użytkownik może wygenerować skrót na podstawie pobieranego pliku. Kiedy go porównują, jeśli pasuje do oryginalnego skrótu, oznacza to, że plik nie jest temperowany. Wcześniej był używany tylko do szyfrowania i bezpieczeństwa danych, ale teraz jego głównym zastosowaniem jest uwierzytelnianie.

Ten generator skrótów MD5 może kodować numery kart kredytowych, hasła i poufne informacje w MySQL lub innych bazach danych, takich jak Postgress. Jest to więc poręczny zasób i narzędzie online dla programistów ASP, programistów PHP i każdego, kto rozwija się na SQL, MySQL, Postgress lub dowolnej podobnej platformie.

Zalety MD5

Teraz znasz już sposób działania MD5 i jego zastosowania. Poznajmy kilka zalet MD5.

Niskie zużycie zasobów

Może zintegrować wiele usług w tej samej strukturze. Dlatego nie powoduje dużego obciążenia procesora. Co więcej, ma stosunkowo niski ślad pamięci.

Przechowywanie haseł jest wygodne

Gdy hasła są przechowywane w formacie zwykłego tekstu, mogą być łatwo dostępne dla złośliwych podmiotów i hakerów. Dlatego nie powinny być przechowywane w tym formacie. Hasła Digest Value są bezpieczne, a przechowywanie tych haseł w bazach danych jest bezpieczne i wygodne.

- Łatwe do porównania małe skróty

Weryfikacja zestawień nie jest łatwa w najnowszych rodzinach algorytmów mieszających. Ale generuje 32-cyfrowy skrót, który można łatwo porównać.

- Sprawdzanie integralności

Dzięki MD5 łatwo jest monitorować uszkodzenia plików. Wystarczy porównać wartości skrótów przed i po tranzycie. Gdy wartości skrótu są takie same, oznacza to, że kontrole integralności są prawidłowe. Co ważniejsze, pozwala uniknąć temperowania i korupcji danych.

- Większe bezpieczeństwo

MD5 może pomóc w zapobieganiu naruszeniom bezpieczeństwa i włamaniom do aplikacji internetowych. Odbywa się to poprzez zwiększenie bezpieczeństwa aplikacji.

Często zadawane pytania (FAQ) dotyczące MD5

Ludzie często zadają następujące pytania dotyczące MD5.

Ile bajtów jest obecnych w hashu MD5?

Pojedynczy skrót MD5 ma 16 bajtów. Co więcej, wygląda jak 32 cyfry i litery. Każda cyfra reprezentuje 4 bity. Całkowita liczba bitów skrótu MD5 wynosi 128 bitów. Dwa znaki szesnastkowe tworzą bajt. Dlatego 32 znaki szesnastkowe są równe 16 bajtom. Co więcej, długość skrótu MD5 zawsze będzie 128-bitowa.

Co to jest dopełnienie?

Jest to proces, w którym pojedyncza litera jest konwertowana na 32-znakowe dane wyjściowe i stanowi część obliczenia skrótu. W przypadku, gdy dane nie pasują do wymaganej długości, aby rozpocząć obliczenia MD5, dodawane są bity. Mogą pomóc osiągnąć wielokrotność 512 bitów.

Jaka jest różnica między MD4 a MD5?

Obliczanie skrótu MD4 nie było skomplikowane. Dlatego nie uznano go za bezpieczny. Ale skróty MD4 i MD5 pasują do siebie. Aby zwiększyć złożoność, do obliczeń dodano wiele kroków.

Czy MD5 jest bezpieczne?

Przez wiele lat MD5 był bezpieczną opcją, ale teraz nie jest wystarczająco bezpieczny do szyfrowania danych i celów kryptograficznych. Głównym powodem jest to, że nie jest to już skomplikowane. Ze względu na ewolucję technologii komputery stały się potężne i mogą złamać MD5. Dlatego teraz potrzebny jest nowy standard, który powinien być bardziej złożony i trudny do złamania. Ale to nie znaczy, że MD5 jest bezużyteczny. Nadal możesz go używać w wielu przypadkach i wspomnieliśmy o niektórych przypadkach użycia MD5 wcześniej w tym poście.

Dlaczego MD5 nie jest już zalecany do użytku?

Jak wspomniano wcześniej, nie jest to teraz wystarczająco skomplikowane, a komputery są mocniejsze, dzięki czemu hash MD5 można łatwo złamać. Dlatego ludzie tego nie polecają. W przeciwnym razie nadal możesz go używać do niektórych aplikacji, takich jak suma kontrolna plików i przechowywanie poufnych informacji w różnych bazach danych.

Co jest lepsze, MD5 czy SHA?

Algorytm haszujący musi być złożony, ale nie powinien być zbyt skomplikowany, aby stał się trudny w użyciu. Tymczasem nie powinno to być zbyt proste, aby każdy mógł go złamać lub złamać. Niestety kolizje w MD5 są łatwe do osiągnięcia. Dlatego Secure Hash Algorithm (SHA) usuwa luki w MD5. Dane wyjściowe SHA to długi ciąg znaków szesnastkowych. Wraz ze wzrostem liczby bitów zwiększa się złożoność. To główny powód, dla którego SHA jest bezpieczniejszy i lepszy niż MD5. Ale MD5 jest nadal cennym narzędziem do weryfikacji danych.

Jaki jest najlepszy algorytm haszowania?

Nie jest łatwo powiedzieć, który algorytm haszujący jest najlepszy, ponieważ różnią się i są od siebie lepsze pod względem użytkowania i aplikacji. Po powyższej dyskusji wydaje się, że MD5 nie ma najlepszego zabezpieczenia, ale kiedy tworzysz hash z bezpiecznej strony internetowej, może być również zaufanym. MD5 to wygodne rozwiązanie dla dostawców oprogramowania, ponieważ oblicza szybciej niż SHA. Z drugiej strony SHA-256 to najlepsza opcja do szyfrowania danych i uwierzytelniania witryn internetowych.

Wniosek

Naruszenia bezpieczeństwa również rosną, ponieważ technologia staje się inteligentna, a komputery stają się coraz bardziej wydajne. Dlatego potrzebne było coś, aby przeciwdziałać temu problemowi. Algorytmy haszujące to doskonałe opcje zapobiegania naruszeniom bezpieczeństwa i atakom hakerów. Algorytmy haszujące, takie jak MD5, mogą być używane w wielu aplikacjach.

Niewątpliwie istnieją pewne obawy dotyczące jego bezpieczeństwa, ponieważ nie jest tak złożony, jak powinien. Mimo to jest to doskonała funkcja skrótu do różnych zastosowań.