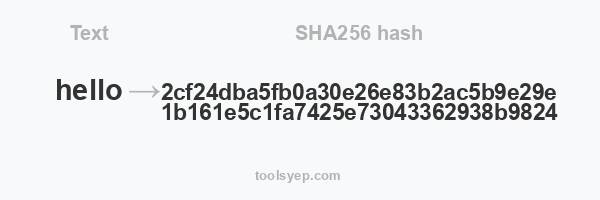

Questo strumento online ti consente di generare l'Hash sha256 di qualsiasi stringa.

SHA256 è lungo 64 caratteri

Algoritmi hash disponibili

MD2 Hash, MD4 Hash, MD5 Hash, SHA1 Hash, SHA224 Hash, SHA256 Hash, SHA384 Hash, SHA512/224 Hash, SHA512/256 Hash, SHA512 Hash, SHA3-224 Hash, SHA3-256 Hash, SHA3-384 Hash, SHA3-512 Hash, RIPEMD128 Hash, RIPEMD160 Hash, RIPEMD256 Hash, RIPEMD320 Hash, WHIRLPOOL Hash, TIGER128,3 Hash, TIGER160,3 Hash, TIGER192,3 Hash, TIGER128,4 Hash, TIGER160,4 Hash, TIGER192,4 Hash, SNEFRU Hash, SNEFRU256 Hash, GOST Hash, GOST-CRYPTO Hash, ADLER32 Hash, CRC32 Hash, CRC32B Hash, CRC32C Hash, FNV132 Hash, FNV1A32 Hash, FNV164 Hash, FNV1A64 Hash, JOAAT Hash, HAVAL128,3 Hash, HAVAL160,3 Hash, HAVAL192,3 Hash, HAVAL224,3 Hash, HAVAL256,3 Hash, HAVAL128,4 Hash, HAVAL160,4 Hash, HAVAL192,4 Hash, HAVAL224,4 Hash, HAVAL256,4 Hash, HAVAL128,5 Hash, HAVAL160,5 Hash, HAVAL192,5 Hash, HAVAL224,5 Hash, HAVAL256,5 Hash,

Cos'è SHA256?

SHA-256 è un tipo di funzione hash, nota anche come funzione hash crittografica. Viene utilizzato per creare un output univoco di dimensioni fisse (noto come digest o hash) da un input di qualsiasi dimensione. L'output di una funzione hash è in genere una stringa di caratteri esadecimali e lo stesso input produrrà sempre lo stesso output. SHA-256 è considerato un modo sicuro per archiviare le password ed è comunemente utilizzato nella tecnologia blockchain.

Cos'è l'hashing?

L'hashing è il processo di prendere un input (o "messaggio") e fornire una stringa di caratteri di dimensioni fisse, che di solito è un numero esadecimale. Lo stesso input produrrà sempre lo stesso output, ma anche una piccola modifica all'input produrrà un output molto diverso. Questo lo rende un processo a senso unico, il che significa che non è possibile utilizzare l'output per determinare l'input. L'hashing viene spesso utilizzato per motivi di sicurezza, come il controllo dell'integrità di un file o l'archiviazione sicura delle password in un database. L'output di una funzione hash è anche chiamato 'hash' o 'digest'.

Come funziona la funzione hash SHA-256?

SHA-256 è un tipo di funzione hash che fa parte della famiglia SHA-2 di funzioni hash crittografiche. Ecco un'idea generale di come funziona:

L'input della funzione è un messaggio di qualsiasi lunghezza (chiamato anche "pre-immagine").

Il messaggio viene elaborato in blocchi di dimensioni fisse (512 bit) da una serie di funzioni logiche, incluse operazioni bit per bit e aggiunte modulari.

Un insieme iniziale di valori, noto come "stato hash", viene utilizzato come punto di partenza per il calcolo.

Man mano che ogni blocco del messaggio viene elaborato, lo stato dell'hash viene aggiornato.

Dopo che tutti i blocchi sono stati elaborati, lo stato hash finale viene emesso come valore hash a 256 bit (chiamato anche "digest").

Un aspetto chiave dell'algoritmo SHA-256 è che utilizza un meccanismo di "concatenamento", in cui l'output di un blocco viene utilizzato come input per il blocco successivo. Ciò significa che anche un piccolo cambiamento nel messaggio di input causerà un cambiamento significativo nell'output finale, rendendolo una funzione unidirezionale. L'algoritmo utilizza anche una serie di operazioni logiche e funzioni matematiche, come operazioni bit per bit, addizioni modulari e operazioni logiche, progettate per rendere difficile l'inversione del processo e trovare l'input originale dall'output.

SHA-256 è considerata una funzione hash sicura ed è ampiamente utilizzata in varie aree sensibili alla sicurezza come la firma digitale, l'archiviazione delle password e la tecnologia blockchain.

A cosa serve SHA256?

SHA256 è comunemente usato in varie aree sensibili alla sicurezza, come:

Firme digitali: viene utilizzato per garantire l'autenticità dei documenti digitali.

Verifica integrità file: può essere utilizzato per verificare se un file è stato manomesso confrontando l'hash del file originale con l'hash del file ricevuto.

Archiviazione password: viene utilizzato per archiviare le password in modo sicuro in un formato con hash.

Tecnologia Blockchain: SHA-256 è l'algoritmo di hashing più comunemente utilizzato nella tecnologia blockchain, viene utilizzato per creare una firma digitale univoca per ogni transazione in un blocco.

Mining di criptovaluta: SHA-256 viene utilizzato come algoritmo di mining per Bitcoin e altre criptovalute. I minatori utilizzano potenti computer per risolvere complessi problemi matematici e vengono ricompensati con monete per ogni blocco estratto.

Certificati SSL/TLS: SHA-256 viene utilizzato per firmare certificati SSL/TLS, che garantisce l'autenticità del sito Web e protegge dagli attacchi man-in-the-middle.

Vantaggi di SHA-256

Ci sono diversi vantaggi nell'usare la funzione hash SHA-256:

Sicurezza: SHA-256 è considerata una funzione hash sicura e robusta, che la rende adatta per l'uso in applicazioni sensibili alla sicurezza.

Resistenza alle collisioni: si verifica una collisione quando due input diversi producono lo stesso output, ma SHA-256 è resistente alle collisioni, il che significa che è molto difficile trovare due input che producono lo stesso output.

Funzione unidirezionale: SHA-256 è una funzione unidirezionale, il che significa che non è possibile determinare l'input originale dall'output. Questo lo rende utile per memorizzare password e altre informazioni sensibili.

Ampiamente utilizzato: SHA-256 è ampiamente utilizzato in molte applicazioni diverse, come firme digitali, verifica dell'integrità dei file e tecnologia blockchain.

Velocità: SHA-256 è relativamente veloce da elaborare ed è adatto per l'uso in applicazioni ad alte prestazioni.

Buona dimensione dell'hash: la dimensione del digest prodotto da SHA-256 è di 256 bit, il che lo rende più grande di altre funzioni hash come MD5 e SHA-1, rendendolo più sicuro.

Nessun punto debole noto: al momento non sono noti attacchi pratici contro la funzione hash SHA-256

In sintesi, l'uso di SHA-256 garantisce l'integrità e l'autenticità dei dati ed è ampiamente utilizzato in diversi campi, rendendolo una funzione hash crittografica affidabile e sicura.

MD5 contro SHA256. Qual'è il migliore?

Sia MD5 che SHA-256 sono funzioni hash crittografiche, ma ci sono alcune differenze fondamentali tra i due.

MD5 è stato sviluppato nei primi anni '90 e ha una dimensione hash di 128 bit. È stato ampiamente utilizzato per molti anni, ma negli ultimi anni è stato riscontrato che presenta diversi punti deboli ed è ora considerato insicuro.

SHA-256, d'altra parte, fa parte della famiglia SHA-2 di funzioni hash crittografiche ed è stato sviluppato come miglioramento rispetto all'algoritmo SHA-1. Ha una dimensione hash di 256 bit, che è maggiore di MD5 ed è considerata più sicura. Inoltre, è meno suscettibile alle collisioni e non ha punti deboli noti.

In sintesi, SHA-256 è considerata un'opzione più sicura rispetto a MD5. È una funzione hash crittografica più robusta e sicura ed è consigliata per applicazioni sensibili alla sicurezza. L'uso di MD5 non è raccomandato per i nuovi sistemi ed è meglio usare un algoritmo più sicuro come SHA-256.

Perché dovresti usare SHA-256

È necessario utilizzare SHA-256 quando è necessario garantire l'integrità e l'autenticità dei dati. SHA-256 è considerata una funzione hash sicura e robusta, adatta per l'uso in applicazioni sensibili alla sicurezza. Alcuni casi d'uso specifici per SHA-256 includono:

Firme digitali: utilizza SHA-256 per garantire l'autenticità dei documenti digitali, assicurandoti che il documento non sia stato manomesso e che la firma sia valida.

Verifica dell'integrità del file: utilizza SHA-256 per verificare se un file è stato manomesso confrontando l'hash del file originale con l'hash del file ricevuto.

Archiviazione delle password: utilizza SHA-256 per archiviare le password in modo sicuro in un formato con hash, proteggendo dagli attacchi di cracking delle password.

Tecnologia Blockchain: utilizza SHA-256 come algoritmo di hashing nella tecnologia blockchain, crea una firma digitale univoca per ogni transazione in un blocco.

Mining di criptovaluta: utilizza SHA-256 come algoritmo di mining per Bitcoin e altre criptovalute, assicurandoti che le transazioni siano sicure e legittime.

Certificati SSL/TLS: utilizza SHA-256 per firmare i certificati SSL/TLS, che garantisce l'autenticità del sito Web e protegge dagli attacchi man-in-the-middle.

Utilizzando SHA-256, puoi assicurarti che i dati con cui stai lavorando siano autentici e non siano stati manomessi. È ampiamente utilizzato e ben controllato e considerato una funzione hash crittografica sicura e robusta.