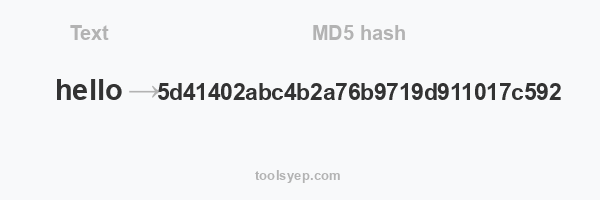

Questo strumento online ti consente di generare l'Hash md5 di qualsiasi stringa.

MD5 è lungo 32 caratteri

Algoritmi hash disponibili

MD2 Hash, MD4 Hash, MD5 Hash, SHA1 Hash, SHA224 Hash, SHA256 Hash, SHA384 Hash, SHA512/224 Hash, SHA512/256 Hash, SHA512 Hash, SHA3-224 Hash, SHA3-256 Hash, SHA3-384 Hash, SHA3-512 Hash, RIPEMD128 Hash, RIPEMD160 Hash, RIPEMD256 Hash, RIPEMD320 Hash, WHIRLPOOL Hash, TIGER128,3 Hash, TIGER160,3 Hash, TIGER192,3 Hash, TIGER128,4 Hash, TIGER160,4 Hash, TIGER192,4 Hash, SNEFRU Hash, SNEFRU256 Hash, GOST Hash, GOST-CRYPTO Hash, ADLER32 Hash, CRC32 Hash, CRC32B Hash, CRC32C Hash, FNV132 Hash, FNV1A32 Hash, FNV164 Hash, FNV1A64 Hash, JOAAT Hash, HAVAL128,3 Hash, HAVAL160,3 Hash, HAVAL192,3 Hash, HAVAL224,3 Hash, HAVAL256,3 Hash, HAVAL128,4 Hash, HAVAL160,4 Hash, HAVAL192,4 Hash, HAVAL224,4 Hash, HAVAL256,4 Hash, HAVAL128,5 Hash, HAVAL160,5 Hash, HAVAL192,5 Hash, HAVAL224,5 Hash, HAVAL256,5 Hash,

Che cos'è MD5 Hash

Nouman Khizar

La privacy digitale è ora una questione più critica che mai. Pertanto, è essenziale educare le persone a riguardo. Abbiamo riscontrato un crescente interesse delle persone per gli algoritmi di crittografia perché vogliono migliorare la privacy digitale. MD5 è un successore dell'algoritmo MD4 ed è il primo algoritmo di hashing ad apparire sul palco a livello globale. Indubbiamente, le vulnerabilità della sicurezza aumenteranno in futuro in modo che MD5 possa funzionare in molti ambienti. Quindi, qui discuteremo di quasi tutto su MD5.

Che cos'è l'hashing?

In parole semplici, è un processo di conversione di una stringa di informazioni generali in un intricato pezzo di dati. È fatto per rendere il valore o le informazioni originali completamente diversi. Nell'hashing, la funzione hash converte i dati in un formato irriconoscibile. Ora potresti pensare, cos'è una funzione hash? È un set di calcoli matematici che converte le informazioni originali in valori hash. Questo valore hash è noto come digest o hash-digest.

Che cos'è MD5 Hash?

MD sta per Message Digest. È un algoritmo di hashing che accetta un messaggio di qualsiasi lunghezza come input e fornisce un valore digest a lunghezza fissa come output. L'idea è di autenticare il messaggio originale.

Un hash MD5 non è crittografia. Allora cos'è? È una semplice impronta digitale dell'input fornito. Inoltre, è una transazione unidirezionale, quindi puoi decodificare l'hash MD5 per ottenere la stringa originale.

Inizialmente, la funzione hash MD5 è stata progettata per essere utilizzata come algoritmo hash crittografico sicuro per autenticare le firme digitali. Ma ora ha molti casi d'uso di cui parleremo in seguito. Principalmente, MD5 può aiutare a verificare l'integrità dei dati e rilevare il danneggiamento indesiderato dei dati.

Come funziona MD5?

L'algoritmo di hashing MD5 elabora i dati in stringhe a 512 bit e li suddivide in 16 parole. Ogni parola è composta da 32 bit. L'output che ottieni da questo algoritmo di hashing è un valore digest a 128 bit.

È essenziale notare che il calcolo del valore digest MD5 non viene eseguito in una fase. In effetti, viene eseguito in fasi separate e ciascuna fase elabora dati a 512 bit insieme al valore digest calcolato nella fase precedente.

La prima fase inizia con valori numerici esadecimali consecutivi. Inoltre, ogni fase ha quattro passaggi per il digest dei messaggi. Il ruolo di questi passaggi è manipolare i valori nel blocco dati corrente e anche modificare i valori dei blocchi precedenti.

Il valore calcolato dall'ultimo blocco è chiamato digest MD5 per quel blocco. Ecco come funziona MD5.

Caratteristiche dell'algoritmo MD5

- MD5 è anche noto come funzioni hash e sono funzioni unidirezionali. Questo è il motivo per cui sono difficili o impossibili da invertire.

- È possibile fornire un input come messaggio o informazioni di qualsiasi dimensione, ma l'output avrà un digest del messaggio di lunghezza fissa.

- Ronald Rivest ha creato questo algoritmo ed è il terzo creato da lui. MD2, MD3 e MD5 hanno tutti strutture simili.

- MD2 era per macchine a 8 bit, ma MD3 e MD5 sono progettati per macchine a 32 bit. MD5 è un'estensione di MD4 perché MD4 è risultato insicuro dopo una revisione critica.

- MD5 non è veloce come MD4; pertanto, fornisce una maggiore garanzia di sicurezza dei dati.

- Non è possibile indovinare il valore di input da una funzione hash semplicemente guardando il suo output.

A cosa serve MD5?

Come accennato in precedenza, è usato per vari casi. L'uso principale di questo algoritmo hash è l'archiviazione delle password. Molti database non sono sicuri; pertanto, le persone memorizzano le proprie password in questo modo. I sistemi Linux utilizzano algoritmi di hashing MD5 per archiviare le password in modo sicuro.

Un altro uso di MD5 è un checksum per i file. Al giorno d'oggi, ci sono varie insicurezze nei siti Web e gli hacker le utilizzano per modificare i collegamenti per il download. Inoltre, intrappolano gli utenti nel download di un file temperato. Ma l'uso dei checksum può aiutare a mitigare queste insicurezze.

Viene generato un hash univoco per un file e l'utente può generare un hash in base al file che scarica. Quando lo confrontano, se corrisponde all'hash originale, significa che il file non è temperato. In precedenza, veniva utilizzato solo per la crittografia e la sicurezza dei dati, ma ora il suo utilizzo principale è l'autenticazione.

Questo generatore di hash MD5 può codificare numeri di carte di credito, password e informazioni sensibili in MySQL o altri database come Postgress. Quindi, è una risorsa utile e uno strumento online per programmatori ASP, programmatori PHP e chiunque sviluppi su SQL, MySQL, Postgress o qualsiasi piattaforma simile.

Vantaggi di MD5

Ora hai familiarità con il funzionamento di MD5 e i suoi usi. Scopriamo alcuni vantaggi di MD5.

Basso consumo di risorse

Può integrare più servizi nello stesso framework. Pertanto, non causa molto sovraccarico della CPU. Inoltre, ha un footprint di memoria relativamente basso.

Memorizzare le password è conveniente

Quando le password sono archiviate in formato testo normale, possono essere facilmente accessibili da attori malintenzionati e hacker. Pertanto, non dovrebbero essere archiviati in questo formato. Le password del valore digest sono sicure e l'archiviazione di queste password nei database è sicura e conveniente.

- Facili da confrontare piccoli hash

Verificare i digest non è facile nelle ultime famiglie di algoritmi hash. Ma produce un digest a 32 cifre che può essere facilmente confrontato.

- Verifica integrità

Con MD5, è facile monitorare la corruzione dei file. Devi solo confrontare i valori hash prima e dopo il transito. Quando i valori hash sono gli stessi, significa che i controlli di integrità sono validi. Ancora più importante, evita la temperanza e il danneggiamento dei dati.

- Migliora la sicurezza

MD5 può aiutare a prevenire violazioni della sicurezza e hacking nelle applicazioni web. Ciò avviene migliorando la sicurezza delle applicazioni.

Domande frequenti (FAQ) su MD5

Le persone spesso fanno le seguenti domande su MD5.

Quanti byte sono presenti in MD5 Hash?

Un singolo hash MD5 ha 16 byte. Inoltre, sembra 32 numeri e lettere. Ogni cifra rappresenta 4 bit. Il conteggio totale dei bit dell'hash MD5 è di 128 bit. Due caratteri esadecimali formano un byte. Pertanto, 32 caratteri esadecimali equivalgono a 16 byte. Inoltre, la lunghezza dell'hash MD5 sarà sempre di 128 bit.

Che cos'è il riempimento?

È un processo in cui una singola lettera viene convertita in un output di 32 caratteri e fa parte del calcolo dell'hash. Nel caso in cui i dati non corrispondano alla lunghezza richiesta per avviare il calcolo dell'MD5, vengono aggiunti dei bit. Possono aiutare a raggiungere un multiplo di 512 bit.

Qual è la differenza tra MD4 e MD5?

Il calcolo dell'hash MD4 non era complesso. Pertanto non è stato considerato sicuro. Ma gli hash MD4 e MD5 corrispondono. Per aumentare la complessità, sono stati aggiunti molti passaggi al calcolo.

MD5 è sicuro?

Per molti anni, MD5 è stata un'opzione sicura, ma ora non è abbastanza sicura per la crittografia dei dati e per scopi crittografici. Il motivo principale è che ora non è più complesso. A causa dell'evoluzione della tecnologia, i computer sono diventati potenti e possono violare MD5. Pertanto, ora è necessario un nuovo standard e dovrebbe essere più complesso e difficile da decifrare. Ma ciò non significa che MD5 sia inutile. Puoi ancora usarlo per molti casi e abbiamo menzionato alcuni casi d'uso di MD5 in precedenza in questo post.

Perché MD5 non è più consigliato per l'uso?

Come accennato in precedenza, ora non è abbastanza complesso e i computer sono più potenti in modo che l'hash MD5 possa essere facilmente violato. Ecco perché le persone non lo consigliano. Altrimenti, puoi ancora usarlo per alcune applicazioni come il checksum dei file e la memorizzazione di informazioni sensibili in diversi database.

Quale è meglio, MD5 o SHA?

Un algoritmo di hashing deve essere complesso, ma non troppo complesso per diventare difficile da usare. Nel frattempo, non dovrebbe essere troppo semplice in modo che chiunque possa craccarlo o romperlo. Sfortunatamente, le collisioni in MD5 sono facili da ottenere. Pertanto, il Secure Hash Algorithm (SHA) risolve le vulnerabilità di MD5. L'output di SHA è una lunga stringa di caratteri esadecimali. Quando il numero di bit aumenta, aumenta la complessità. È il motivo principale per cui SHA è più sicuro e migliore di MD5. Ma MD5 è ancora uno strumento prezioso per la verifica dei dati.

Qual è il miglior algoritmo di hashing?

Non è facile dire quale algoritmo di hashing sia il migliore perché sono diversi e migliori l'uno dall'altro in termini di utilizzo e applicazioni. Dopo la discussione di cui sopra, sembra che MD5 non abbia la migliore sicurezza, ma quando crei un hash da un sito web sicuro, può fidati anche tu. MD5 è una soluzione conveniente per i fornitori di software perché calcola più velocemente di SHA. D'altra parte, SHA-256 è l'opzione migliore per la crittografia dei dati e l'autenticazione del sito web.

Conclusione

Anche le violazioni della sicurezza stanno aumentando poiché la tecnologia sta diventando intelligente e i computer stanno diventando più potenti. Pertanto, era necessario qualcosa per contrastare questo problema. Gli algoritmi di hashing sono opzioni perfette per prevenire violazioni della sicurezza e attacchi degli hacker. Gli algoritmi di hashing come MD5 possono essere utilizzati per molte applicazioni.

Indubbiamente, ci sono alcune preoccupazioni sulla sua sicurezza perché non è così complesso come dovrebbe essere. Tuttavia, è un'eccellente funzione hash per varie applicazioni.