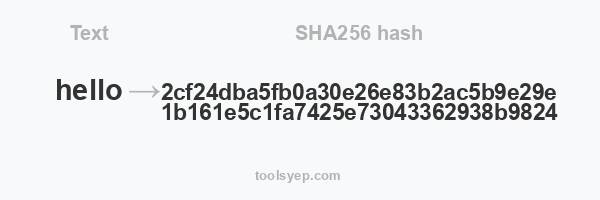

Esta ferramenta online permite-lhe gerar as 0e hash de qualquer cadeia.

SHA256 comprimento é 64 caracteres

Hash disponível

MD2 Hash, MD4 Hash, MD5 Hash, SHA1 Hash, SHA224 Hash, SHA256 Hash, SHA384 Hash, SHA512/224 Hash, SHA512/256 Hash, SHA512 Hash, SHA3-224 Hash, SHA3-256 Hash, SHA3-384 Hash, SHA3-512 Hash, RIPEMD128 Hash, RIPEMD160 Hash, RIPEMD256 Hash, RIPEMD320 Hash, WHIRLPOOL Hash, TIGER128,3 Hash, TIGER160,3 Hash, TIGER192,3 Hash, TIGER128,4 Hash, TIGER160,4 Hash, TIGER192,4 Hash, SNEFRU Hash, SNEFRU256 Hash, GOST Hash, GOST-CRYPTO Hash, ADLER32 Hash, CRC32 Hash, CRC32B Hash, CRC32C Hash, FNV132 Hash, FNV1A32 Hash, FNV164 Hash, FNV1A64 Hash, JOAAT Hash, HAVAL128,3 Hash, HAVAL160,3 Hash, HAVAL192,3 Hash, HAVAL224,3 Hash, HAVAL256,3 Hash, HAVAL128,4 Hash, HAVAL160,4 Hash, HAVAL192,4 Hash, HAVAL224,4 Hash, HAVAL256,4 Hash, HAVAL128,5 Hash, HAVAL160,5 Hash, HAVAL192,5 Hash, HAVAL224,5 Hash, HAVAL256,5 Hash,

O que é SHA256?

SHA-256 é um tipo de função hash, também conhecida como função hash criptográfica. Ele é usado para criar uma saída única de tamanho fixo (conhecida como resumo ou hash) a partir de uma entrada de qualquer tamanho. A saída de uma função hash é tipicamente uma string de caracteres hexadecimais, e a mesma entrada sempre produzirá a mesma saída. O SHA-256 é considerado uma maneira segura de armazenar senhas e é comumente usado na tecnologia blockchain.

O que é hashing?

Hashing é o processo de receber uma entrada (ou 'mensagem') e fornecer uma sequência de caracteres de tamanho fixo, que geralmente é um número hexadecimal. A mesma entrada sempre produzirá a mesma saída, mas mesmo uma pequena alteração na entrada produzirá uma saída muito diferente. Isso o torna um processo unidirecional, o que significa que você não pode usar a saída para determinar a entrada. O hashing costuma ser usado para fins de segurança, como verificar a integridade de um arquivo ou armazenar senhas com segurança em um banco de dados. A saída de uma função hash também é chamada de 'hash' ou 'resumo'.

Como funciona a função de hash SHA-256?

SHA-256 é um tipo de função hash que faz parte da família SHA-2 de funções hash criptográficas. Aqui está uma ideia geral de como funciona:

A entrada para a função é uma mensagem de qualquer comprimento (também chamada de "pré-imagem").

A mensagem é processada em blocos de tamanho fixo (512 bits) por uma série de funções lógicas, incluindo operações bit a bit e adições modulares.

Um conjunto inicial de valores, conhecido como "estado de hash", é usado como ponto de partida para a computação.

À medida que cada bloco da mensagem é processado, o estado do hash é atualizado.

Após todos os blocos terem sido processados, o estado de hash final é gerado como o valor de hash de 256 bits (também chamado de "resumo").

Um aspecto chave do algoritmo SHA-256 é que ele usa um mecanismo de "encadeamento", onde a saída de um bloco é usada como entrada para o próximo bloco. Isso significa que mesmo uma pequena alteração na mensagem de entrada causará uma alteração significativa na saída final, tornando-a uma função unidirecional. O algoritmo também usa um conjunto de operações lógicas e funções matemáticas, como operações bit a bit, adições modulares e operações lógicas, que são projetadas para dificultar a reversão do processo e encontrar a entrada original da saída.

O SHA-256 é considerado uma função hash segura e é amplamente usado em várias áreas sensíveis à segurança, como assinatura digital, armazenamento de senha e tecnologia blockchain.

Para que serve o SHA256?

O SHA256 é comumente usado em várias áreas sensíveis à segurança, como:

Assinaturas Digitais: é utilizada para garantir a autenticidade de documentos digitais.

Verificação de integridade do arquivo: pode ser usado para verificar se um arquivo foi adulterado comparando o hash do arquivo original com o hash do arquivo recebido.

Armazenamento de senha: é usado para armazenar senhas com segurança em um formato hash.

Tecnologia Blockchain: SHA-256 é o algoritmo de hash mais comumente usado na tecnologia blockchain, é usado para criar uma assinatura digital exclusiva para cada transação em um bloco.

Mineração de criptomoeda: SHA-256 é usado como algoritmo de mineração para Bitcoin e outras criptomoedas. Os mineradores usam computadores poderosos para resolver problemas matemáticos complexos e são recompensados com moedas para cada bloco minerado.

Certificados SSL/TLS: SHA-256 é usado para assinar certificados SSL/TLS, o que garante a autenticidade do site e protege contra ataques man-in-the-middle.

Vantagens do SHA-256

Existem várias vantagens em usar a função de hash SHA-256:

Segurança: SHA-256 é considerado uma função de hash segura e robusta, tornando-o adequado para uso em aplicativos sensíveis à segurança.

Resistência à colisão: Uma colisão ocorre quando duas entradas diferentes produzem a mesma saída, mas o SHA-256 é resistente a colisões, o que significa que é muito difícil encontrar duas entradas que produzam a mesma saída.

Função unidirecional: SHA-256 é uma função unidirecional, o que significa que não é possível determinar a entrada original da saída. Isso o torna útil para armazenar senhas e outras informações confidenciais.

Amplamente utilizado: SHA-256 é amplamente utilizado em diversas aplicações, como assinaturas digitais, verificação de integridade de arquivos e tecnologia blockchain.

Velocidade: SHA-256 é relativamente rápido para calcular e é adequado para uso em aplicativos de alto desempenho.

Bom tamanho de hash: O tamanho do resumo produzido pelo SHA-256 é de 256 bits, tornando-o maior do que outras funções de hash como MD5 e SHA-1, tornando-o mais seguro.

Nenhuma fraqueza conhecida: a partir de agora, não há ataques práticos conhecidos contra a função de hash SHA-256

Em resumo, o uso do SHA-256 garante a integridade e autenticidade dos dados, sendo amplamente utilizado em diferentes campos, tornando-o uma função hash criptográfica confiável e segura.

MD5 vs SHA256. Qual é melhor?

Ambos MD5 e SHA-256 são funções hash criptográficas, mas existem algumas diferenças importantes entre os dois.

MD5 foi desenvolvido no início de 1990 e tem um tamanho de hash de 128 bits. Foi amplamente utilizado por muitos anos, mas nos últimos anos, descobriu-se que ele tinha vários pontos fracos e agora é considerado inseguro.

O SHA-256, por outro lado, faz parte da família SHA-2 de funções hash criptográficas e foi desenvolvido como uma melhoria em relação ao algoritmo SHA-1. Tem um tamanho de hash de 256 bits, que é maior que o MD5 e é considerado mais seguro. Além disso, é menos suscetível a colisões e não possui pontos fracos conhecidos.

Em resumo, o SHA-256 é considerado uma opção mais segura do que o MD5. É uma função hash criptográfica mais robusta e segura e é recomendada para uso em aplicativos sensíveis à segurança. O uso de MD5 não é recomendado para novos sistemas e é melhor usar um algoritmo mais seguro como o SHA-256.

Por que você deve usar SHA-256?

Você deve usar SHA-256 quando precisar garantir a integridade e autenticidade dos dados. O SHA-256 é considerado uma função hash segura e robusta, adequada para uso em aplicativos sensíveis à segurança. Alguns casos de uso específicos para SHA-256 incluem:

Assinaturas Digitais: Use SHA-256 para garantir a autenticidade dos documentos digitais, garantindo que o documento não foi adulterado e a assinatura é válida.

Verificação de integridade do arquivo: Use SHA-256 para verificar se um arquivo foi adulterado comparando o hash do arquivo original com o hash do arquivo recebido.

Armazenamento de senha: Use SHA-256 para armazenar senhas com segurança em um formato hash, protegendo contra ataques de quebra de senha.

Tecnologia Blockchain: Use SHA-256 como o algoritmo de hash na tecnologia blockchain, ele cria uma assinatura digital exclusiva para cada transação em um bloco.

Mineração de criptomoeda: Use SHA-256 como algoritmo de mineração para Bitcoin e outras criptomoedas, garantindo que as transações sejam seguras e legítimas.

Certificados SSL/TLS: Use SHA-256 para assinar certificados SSL/TLS, o que garante a autenticidade do site e protege contra ataques man-in-the-middle.

Ao usar o SHA-256, você pode garantir que os dados com os quais está trabalhando sejam autênticos e não tenham sido adulterados. É amplamente usado e bem testado e considerado uma função hash criptográfica segura e robusta.