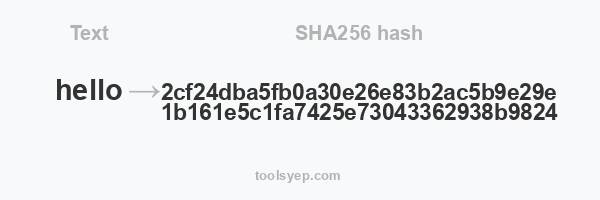

Cet outil en ligne vous permet de générer le hachage sha256 de n'importe quelle chaîne.

SHA256 fait 64 caractères

Algorithmes de hachage disponibles

MD2 Hash, MD4 Hash, MD5 Hash, SHA1 Hash, SHA224 Hash, SHA256 Hash, SHA384 Hash, SHA512/224 Hash, SHA512/256 Hash, SHA512 Hash, SHA3-224 Hash, SHA3-256 Hash, SHA3-384 Hash, SHA3-512 Hash, RIPEMD128 Hash, RIPEMD160 Hash, RIPEMD256 Hash, RIPEMD320 Hash, WHIRLPOOL Hash, TIGER128,3 Hash, TIGER160,3 Hash, TIGER192,3 Hash, TIGER128,4 Hash, TIGER160,4 Hash, TIGER192,4 Hash, SNEFRU Hash, SNEFRU256 Hash, GOST Hash, GOST-CRYPTO Hash, ADLER32 Hash, CRC32 Hash, CRC32B Hash, CRC32C Hash, FNV132 Hash, FNV1A32 Hash, FNV164 Hash, FNV1A64 Hash, JOAAT Hash, HAVAL128,3 Hash, HAVAL160,3 Hash, HAVAL192,3 Hash, HAVAL224,3 Hash, HAVAL256,3 Hash, HAVAL128,4 Hash, HAVAL160,4 Hash, HAVAL192,4 Hash, HAVAL224,4 Hash, HAVAL256,4 Hash, HAVAL128,5 Hash, HAVAL160,5 Hash, HAVAL192,5 Hash, HAVAL224,5 Hash, HAVAL256,5 Hash,

Qu'est-ce que SHA256?

SHA-256 est un type de fonction de hachage, également appelé fonction de hachage cryptographique. Il est utilisé pour créer une sortie unique de taille fixe (appelée condensé ou hachage) à partir d'une entrée de n'importe quelle taille. La sortie d'une fonction de hachage est généralement une chaîne de caractères hexadécimaux, et la même entrée produira toujours la même sortie. SHA-256 est considéré comme un moyen sécurisé de stocker les mots de passe et est couramment utilisé dans la technologie blockchain.

Qu'est-ce que le hachage?

Le hachage est le processus qui consiste à prendre une entrée (ou « message ») et à donner une chaîne de caractères de taille fixe, qui est généralement un nombre hexadécimal. La même entrée produira toujours la même sortie, mais même une petite modification de l'entrée produira une sortie très différente. Cela en fait un processus à sens unique, ce qui signifie que vous ne pouvez pas utiliser la sortie pour déterminer l'entrée. Le hachage est souvent utilisé à des fins de sécurité, telles que la vérification de l'intégrité d'un fichier ou le stockage sécurisé des mots de passe dans une base de données. La sortie d'une fonction de hachage est également appelée 'hachage' ou 'digest'.

Comment fonctionne la fonction de hachage SHA-256?

SHA-256 est un type de fonction de hachage qui fait partie de la famille SHA-2 des fonctions de hachage cryptographiques. Voici une idée générale de son fonctionnement :

L'entrée de la fonction est un message de n'importe quelle longueur (également appelé "pré-image").

Le message est traité dans des blocs de taille fixe (512 bits) par une série de fonctions logiques, y compris des opérations au niveau du bit et des ajouts modulaires.

Un ensemble initial de valeurs, appelé "état de hachage", est utilisé comme point de départ pour le calcul.

Au fur et à mesure que chaque bloc du message est traité, l'état de hachage est mis à jour.

Une fois que tous les blocs ont été traités, l'état de hachage final est généré en tant que valeur de hachage 256 bits (également appelée "digest").

Un aspect clé de l'algorithme SHA-256 est qu'il utilise un mécanisme de "chaînage", où la sortie d'un bloc est utilisée comme entrée pour le bloc suivant. Cela signifie que même un petit changement dans le message d'entrée entraînera un changement significatif dans la sortie finale, ce qui en fait une fonction à sens unique. L'algorithme utilise également un ensemble d'opérations logiques et de fonctions mathématiques, telles que des opérations au niveau du bit, des additions modulaires et des opérations logiques, qui sont conçues pour rendre difficile l'inversion du processus et la recherche de l'entrée d'origine à partir de la sortie.

SHA-256 est considéré comme une fonction de hachage sécurisée et est largement utilisé dans divers domaines sensibles à la sécurité tels que la signature numérique, le stockage des mots de passe et la technologie blockchain.

À quoi sert SHA256?

SHA256 est couramment utilisé dans divers domaines sensibles à la sécurité, tels que :

Signatures numériques : elles sont utilisées pour garantir l'authenticité des documents numériques.

Vérification de l'intégrité du fichier : elle peut être utilisée pour vérifier si un fichier a été falsifié en comparant le hachage du fichier d'origine avec le hachage du fichier reçu.

Stockage de mot de passe : il est utilisé pour stocker les mots de passe en toute sécurité dans un format haché.

Technologie Blockchain : SHA-256 est l'algorithme de hachage le plus couramment utilisé dans la technologie blockchain, il est utilisé pour créer une signature numérique unique pour chaque transaction dans un bloc.

Extraction de crypto-monnaie : SHA-256 est utilisé comme algorithme d'extraction pour Bitcoin et d'autres crypto-monnaies. Les mineurs utilisent des ordinateurs puissants pour résoudre des problèmes mathématiques complexes et sont récompensés par des pièces pour chaque bloc extrait.

Certificats SSL/TLS : SHA-256 est utilisé pour signer des certificats SSL/TLS, ce qui garantit l'authenticité du site Web et protège contre les attaques de type "man-in-the-middle".

Avantages du SHA-256

L'utilisation de la fonction de hachage SHA-256 présente plusieurs avantages :

Sécurité : SHA-256 est considéré comme une fonction de hachage sécurisée et robuste, ce qui la rend bien adaptée à une utilisation dans des applications sensibles à la sécurité.

Résistance aux collisions : une collision se produit lorsque deux entrées différentes produisent la même sortie, mais SHA-256 est résistant aux collisions, ce qui signifie qu'il est très difficile de trouver deux entrées qui produisent la même sortie.

Fonction unidirectionnelle : SHA-256 est une fonction unidirectionnelle, ce qui signifie qu'il n'est pas possible de déterminer l'entrée d'origine à partir de la sortie. Cela le rend utile pour stocker les mots de passe et autres informations sensibles.

Largement utilisé : SHA-256 est largement utilisé dans de nombreuses applications différentes, telles que les signatures numériques, la vérification de l'intégrité des fichiers et la technologie blockchain.

Vitesse : SHA-256 est relativement rapide à calculer et convient parfaitement aux applications hautes performances.

Bonne taille de hachage : la taille du résumé produit par SHA-256 est de 256 bits, ce qui le rend plus grand que d'autres fonctions de hachage telles que MD5 et SHA-1, ce qui le rend plus sûr.

Aucune faiblesse connue : pour l'instant, il n'existe aucune attaque pratique connue contre la fonction de hachage SHA-256

En résumé, l'utilisation de SHA-256 garantit l'intégrité et l'authenticité des données, et il est largement utilisé dans différents domaines, ce qui en fait une fonction de hachage cryptographique fiable et sécurisée.

MD5 contre SHA256. Ce qui est mieux?

MD5 et SHA-256 sont des fonctions de hachage cryptographiques, mais il existe des différences essentielles entre les deux.

MD5 a été développé au début des années 1990 et a une taille de hachage de 128 bits. Il a été largement utilisé pendant de nombreuses années, mais ces dernières années, il s'est avéré qu'il présentait plusieurs faiblesses et est maintenant considéré comme peu sûr.

SHA-256, d'autre part, fait partie de la famille SHA-2 de fonctions de hachage cryptographique et a été développé comme une amélioration par rapport à l'algorithme SHA-1. Il a une taille de hachage de 256 bits, qui est supérieure à MD5 et est considérée comme plus sécurisée. De plus, il est moins sensible aux collisions et ne présente aucune faiblesse connue.

En résumé, SHA-256 est considéré comme une option plus sécurisée que MD5. Il s'agit d'une fonction de hachage cryptographique plus robuste et sécurisée et il est recommandé de l'utiliser pour les applications sensibles à la sécurité. L'utilisation de MD5 n'est pas recommandée pour les nouveaux systèmes et il est préférable d'utiliser un algorithme plus sécurisé tel que SHA-256.

Pourquoi devriez-vous utiliser SHA-256

Vous devez utiliser SHA-256 lorsque vous devez garantir l'intégrité et l'authenticité des données. SHA-256 est considéré comme une fonction de hachage sécurisée et robuste, bien adaptée à une utilisation dans des applications sensibles à la sécurité. Certains cas d'utilisation spécifiques pour SHA-256 incluent :

Signatures numériques : utilisez SHA-256 pour garantir l'authenticité des documents numériques, en vous assurant que le document n'a pas été falsifié et que la signature est valide.

Vérification de l'intégrité des fichiers : Utilisez SHA-256 pour vérifier si un fichier a été falsifié en comparant le hachage du fichier d'origine avec le hachage du fichier reçu.

Stockage de mot de passe : utilisez SHA-256 pour stocker les mots de passe en toute sécurité dans un format haché, protégeant contre les attaques de piratage de mot de passe.

Technologie Blockchain : utilisez SHA-256 comme algorithme de hachage dans la technologie blockchain, il crée une signature numérique unique pour chaque transaction dans un bloc.

Extraction de crypto-monnaie : utilisez SHA-256 comme algorithme d'extraction pour Bitcoin et d'autres crypto-monnaies, garantissant que les transactions sont sécurisées et légitimes.

Certificats SSL/TLS : utilisez SHA-256 pour signer les certificats SSL/TLS, ce qui garantit l'authenticité du site Web et protège contre les attaques de type "man-in-the-middle".

En utilisant SHA-256, vous pouvez vous assurer que les données avec lesquelles vous travaillez sont authentiques et n'ont pas été falsifiées. Il est largement utilisé et bien contrôlé et considéré comme une fonction de hachage cryptographique sécurisée et robuste.