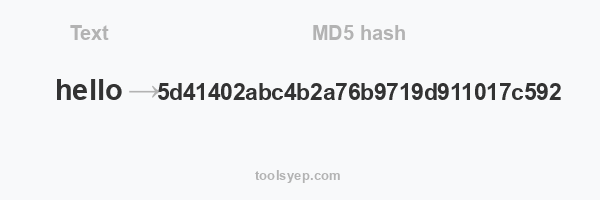

Cet outil en ligne vous permet de générer le hachage md5 de n'importe quelle chaîne.

MD5 fait 32 caractères

Algorithmes de hachage disponibles

MD2 Hash, MD4 Hash, MD5 Hash, SHA1 Hash, SHA224 Hash, SHA256 Hash, SHA384 Hash, SHA512/224 Hash, SHA512/256 Hash, SHA512 Hash, SHA3-224 Hash, SHA3-256 Hash, SHA3-384 Hash, SHA3-512 Hash, RIPEMD128 Hash, RIPEMD160 Hash, RIPEMD256 Hash, RIPEMD320 Hash, WHIRLPOOL Hash, TIGER128,3 Hash, TIGER160,3 Hash, TIGER192,3 Hash, TIGER128,4 Hash, TIGER160,4 Hash, TIGER192,4 Hash, SNEFRU Hash, SNEFRU256 Hash, GOST Hash, GOST-CRYPTO Hash, ADLER32 Hash, CRC32 Hash, CRC32B Hash, CRC32C Hash, FNV132 Hash, FNV1A32 Hash, FNV164 Hash, FNV1A64 Hash, JOAAT Hash, HAVAL128,3 Hash, HAVAL160,3 Hash, HAVAL192,3 Hash, HAVAL224,3 Hash, HAVAL256,3 Hash, HAVAL128,4 Hash, HAVAL160,4 Hash, HAVAL192,4 Hash, HAVAL224,4 Hash, HAVAL256,4 Hash, HAVAL128,5 Hash, HAVAL160,5 Hash, HAVAL192,5 Hash, HAVAL224,5 Hash, HAVAL256,5 Hash,

Qu'est-ce que le hachage MD5

Nouman Khizar

La confidentialité numérique est maintenant un problème plus critique que jamais. Par conséquent, il est essentiel d'éduquer les gens à ce sujet. Nous avons constaté un intérêt croissant des gens pour les algorithmes de cryptage parce qu'ils veulent améliorer la confidentialité numérique. MD5 est le successeur de l'algorithme MD4, et c'est le premier algorithme de hachage à apparaître sur scène dans le monde. Sans aucun doute, les vulnérabilités de sécurité augmenteront à l'avenir afin que MD5 puisse fonctionner dans de nombreux environnements. Donc, ici, nous discuterons de presque tout sur MD5.

Qu'est-ce que le hachage ?

En termes simples, il s'agit d'un processus de conversion d'une chaîne d'informations générales en une donnée complexe. C'est fait pour rendre la valeur ou l'information d'origine complètement différente. Dans le hachage, la fonction de hachage convertit les données dans un format non reconnaissable. Maintenant, vous pourriez penser, qu'est-ce qu'une fonction de hachage ? Il s'agit d'un ensemble de calculs mathématiques qui convertit les informations d'origine en valeurs hachées. Cette valeur de hachage est appelée digest ou hash-digest.

Qu'est-ce que le hachage MD5 ?

MD signifie Message Digest. C'est un algorithme de hachage qui accepte un message de n'importe quelle longueur en entrée et fournit une valeur de résumé de longueur fixe en sortie. L'idée est d'authentifier le message d'origine.

Un hachage MD5 n'est pas un cryptage. Alors qu'est-ce que c'est? C'est une simple empreinte digitale de l'entrée fournie. De plus, il s'agit d'une transaction à sens unique, vous pouvez donc désosser le hachage MD5 pour obtenir la chaîne d'origine.

Initialement, la fonction de hachage MD5 a été conçue pour être utilisée comme algorithme de hachage cryptographique sécurisé pour authentifier les signatures numériques. Mais maintenant, il a de nombreux cas d'utilisation dont nous parlerons plus tard. Principalement, MD5 peut aider à vérifier l'intégrité des données et à détecter la corruption involontaire des données.

Comment fonctionne MD5 ?

L'algorithme de hachage MD5 traite les données dans des chaînes de 512 bits et les décompose en 16 mots. Chaque mot est composé de 32 bits. La sortie que vous obtenez de cet algorithme de hachage est une valeur de résumé de 128 bits.

Il est essentiel de noter que le calcul de la valeur de résumé MD5 ne se fait pas en une seule étape. En fait, cela se fait en étapes séparées, et chaque étape traite des données de 512 bits avec la valeur de résumé calculée à l'étape précédente.

La première étape commence par des valeurs numériques hexadécimales consécutives. De plus, chaque étape comporte quatre passages de résumé de message. Le rôle de ces passes est de manipuler les valeurs dans le bloc de données actuel et également de modifier les valeurs des blocs précédents.

La valeur calculée à partir du dernier bloc est appelée condensé MD5 pour ce bloc. C'est ainsi que fonctionne MD5.

Caractéristiques de l'algorithme MD5

- MD5 est également connu sous le nom de fonctions de hachage, et ce sont des fonctions à sens unique. C'est la raison pour laquelle ils sont difficiles ou impossibles à inverser.

- Vous pouvez donner une entrée sous forme de message ou d'informations de n'importe quelle taille, mais la sortie aura un résumé de message de longueur fixe.

- Ronald Rivest a créé cet algorithme, et c'est le troisième créé par lui. MD2, MD3 et MD5 ont tous des structures similaires.

- MD2 était destiné aux machines 8 bits, mais MD3 et MD5 sont conçus pour les machines 32 bits. MD5 est une extension de MD4 car MD4 s'est avéré non sécurisé après un examen critique.

- MD5 n'est pas aussi rapide que MD4 ; par conséquent, il offre une plus grande assurance de la sécurité des données.

- Il n'est pas possible de deviner la valeur d'entrée d'une fonction de hachage en regardant simplement sa sortie.

À quoi sert MD5 ?

Comme mentionné précédemment, il est utilisé pour divers cas. L'utilisation principale de cet algorithme de hachage est le stockage des mots de passe. De nombreuses bases de données ne sont pas sécurisées ; par conséquent, les gens stockent leurs mots de passe de cette manière. Les systèmes Linux utilisent des algorithmes de hachage MD5 pour stocker les mots de passe en toute sécurité.

Une autre utilisation de MD5 est une somme de contrôle pour les fichiers. De nos jours, les sites Web présentent diverses insécurités et les pirates les utilisent pour modifier les liens de téléchargement. De plus, ils incitent les utilisateurs à télécharger un fichier tempéré. Mais l'utilisation de sommes de contrôle peut aider à atténuer ces insécurités.

Un hachage unique pour un fichier est généré, et l'utilisateur peut générer un hachage basé sur le fichier qu'il télécharge. Lorsqu'ils le comparent, s'il correspond au hachage d'origine, cela signifie que le fichier n'est pas tempéré. Auparavant, il n'était utilisé que pour le chiffrement et la sécurité des données, mais maintenant son utilisation principale est l'authentification.

Ce générateur de hachage MD5 peut encoder des numéros de carte de crédit, des mots de passe et des informations sensibles dans MySQL ou d'autres bases de données comme Postgress. C'est donc une ressource pratique et un outil en ligne pour les programmeurs ASP, les programmeurs PHP et toute personne développant sur SQL, MySQL, Postgress ou toute autre plate-forme similaire.

Avantages de MD5

Maintenant, vous savez comment fonctionne MD5 et ses utilisations. Découvrons quelques avantages de MD5.

Faible consommation de ressources

Il peut intégrer plusieurs services dans le même framework. Par conséquent, cela ne cause pas beaucoup de surcharge du processeur. De plus, il a une empreinte mémoire relativement faible.

Le stockage des mots de passe est pratique

Lorsque les mots de passe sont stockés au format texte en clair, ils peuvent être facilement accessibles par des acteurs malveillants et des pirates. Par conséquent, ils ne doivent pas être stockés dans ce format. Les mots de passe de valeur Digest sont sécurisés et le stockage de ces mots de passe dans des bases de données est sécurisé et pratique.

- Facile à comparer les petits hachages

La vérification des résumés n'est pas facile dans les dernières familles d'algorithmes de hachage. Mais il produit un résumé à 32 chiffres qui peut être facilement comparé.

- Vérification de l'intégrité

Avec MD5, il est facile de surveiller la corruption des fichiers. Il vous suffit de comparer les valeurs de hachage avant et après le transit. Lorsque les valeurs de hachage sont identiques, cela signifie que les contrôles d'intégrité sont valides. Plus important encore, cela évite la trempe et la corruption des données.

- Améliorer la sécurité

MD5 peut aider à prévenir les failles de sécurité et le piratage dans les applications Web. Cela se fait en améliorant la sécurité des applications.

Foire aux questions (FAQ) sur MD5

Les gens posent souvent les questions suivantes sur MD5.

Combien d'octets sont présents dans le hachage MD5 ?

Un seul hachage MD5 a 16 octets. De plus, il ressemble à 32 chiffres et lettres. Chaque chiffre représente 4 bits. Le nombre total de bits du hachage MD5 est de 128 bits. Deux caractères hexadécimaux forment un octet. Par conséquent, 32 caractères hexadécimaux sont égaux à 16 octets. De plus, la longueur du hachage MD5 sera toujours de 128 bits.

Qu'est-ce que le rembourrage ?

C'est un processus où une seule lettre est convertie en sortie de 32 caractères et fait partie du calcul de hachage. Si les données ne correspondent pas à la longueur requise pour démarrer le calcul MD5, des bits sont ajoutés. Ils peuvent aider à atteindre un multiple de 512 bits.

Quelle est la différence entre MD4 et MD5 ?

Le calcul du hachage MD4 n'était pas complexe. Par conséquent, il n'était pas considéré comme sûr. Mais les hachages MD4 et MD5 se correspondent. Pour augmenter la complexité, de nombreuses étapes ont été ajoutées au calcul.

MD5 est-il sécurisé ?

Pendant de nombreuses années, MD5 était une option sécurisée, mais aujourd'hui, elle n'est plus suffisamment sécurisée pour le cryptage des données et à des fins cryptographiques. La raison principale est qu'il n'est plus complexe maintenant. En raison de l'évolution de la technologie, les ordinateurs sont devenus puissants et peuvent craquer MD5. Par conséquent, une nouvelle norme est maintenant nécessaire, et elle devrait être plus complexe et difficile à déchiffrer. Mais cela ne signifie pas que MD5 est inutile. Vous pouvez toujours l'utiliser dans de nombreux cas, et nous avons mentionné certains cas d'utilisation de MD5 plus tôt dans cet article.

Pourquoi MD5 n'est-il plus recommandé ?

Comme mentionné précédemment, ce n'est pas assez complexe maintenant, et les ordinateurs sont plus puissants pour que le hachage MD5 puisse être facilement déchiffré. C'est pourquoi les gens ne le recommandent pas. Sinon, vous pouvez toujours l'utiliser pour certaines applications telles que la somme de contrôle de fichiers et le stockage d'informations sensibles dans différentes bases de données.

Quel est le meilleur, MD5 ou SHA ?

Un algorithme de hachage doit être complexe, mais il ne doit pas être trop complexe pour devenir difficile à utiliser. En attendant, cela ne devrait pas être trop simple pour que n'importe qui puisse le casser ou le casser. Malheureusement, les collisions dans MD5 sont faciles à atteindre. Par conséquent, le Secure Hash Algorithm (SHA) corrige les vulnérabilités de MD5. La sortie de SHA est une longue chaîne de caractères hexadécimaux. Lorsque le nombre de bits augmente, cela augmente la complexité. C'est la principale raison pour laquelle SHA est plus sécurisé et meilleur que MD5. Mais MD5 reste un outil précieux pour la vérification des données.

Quel est le meilleur algorithme de hachage ?

Il n'est pas facile de dire quel algorithme de hachage est le meilleur car ils sont différents et meilleurs les uns des autres en termes d'utilisation et d'applications. Après la discussion ci-dessus, il semble que MD5 n'ait pas la meilleure sécurité, mais lorsque vous créez un hachage à partir d'un site sécurisé, on peut aussi lui faire confiance. MD5 est une solution pratique pour les éditeurs de logiciels car il calcule plus rapidement que SHA. D'autre part, SHA-256 est la meilleure option pour le cryptage des données et l'authentification des sites Web.

Conclusion

Les failles de sécurité augmentent également à mesure que la technologie devient intelligente et que les ordinateurs deviennent plus puissants. Il fallait donc quelque chose pour contrer ce problème. Les algorithmes de hachage sont des options parfaites pour prévenir les failles de sécurité et les attaques de pirates. Les algorithmes de hachage comme MD5 peuvent être utilisés pour de nombreuses applications.

Sans aucun doute, sa sécurité suscite certaines inquiétudes car elle n'est pas aussi complexe qu'elle devrait l'être. Mais c'est quand même une excellente fonction de hachage pour diverses applications.